はじめに

2020年頃から【”ゼロトラスト”という考え方でセキュリティを担保する】という認識が高まり、世界的大企業のgoogleは8年もの歳月をかけ先駆けてこのゼロトラストでのセキュリティ対策を実践している。その様な、”世界最強のセキュリティ”として位置づけられているゼロトラストについて、この記事では【単なる学習としてのゼロトラスト】ではなく、深堀した考察を記載していきます。

ゼロトラストへの期待の背景・考え方

ゼロトラストが急速に認知されるようになったのは下記の3つの理由があるとされています。

①アプリケーションのクラウドシフトが進んだため

②リモートワークが推進され、セキュリティの考え方を見直す必要があったため

③巧妙で執拗な従来のセキュリティでは防げない攻撃が増加しているため

これらについて1つずつ掘り下げていきます。

まず①について深堀します。多くの方が見落としがちだが非常に重要だと個人的に考えている、【ゼロトラストはクラウドシフトでなぜ導入しやすいのか?】ということに触れます。これについては専門書等を参照しながら答えを探したのですが、かなり根底な基礎概念な様で言及されているエビデンスの高い書籍は見つけられませんでした。よって、個人的考えのもとで深堀します。

私の考えの結論は、クラウドシフトがゼロトラストを実践可能にするのではなく、オンプレミス→クラウドへのアプリケーションのネットワーク設計等の見直しのタイミングが来ていることがゼロトラストに大きく関与している、というものです。つまり、現在のオンプレミス→クラウドへの移行(クラウドシフト)のメリットが多数の企業で受け入れられつつあり、そうした世間的風潮によって、「既存(オンプレミス)でのアプリケーション設計を見直すならば同時にゼロトラストの実践の検討もしよう」といった企業的な事情が①の理由だと考えています。なぜなら、セキュリティは効果が見えない投資であり、セキュリティ面でのメリットだけではなかなか導入されないのが資本主義の企業の実態である、かつ、ゼロトラストには基本的概念として、「ゼロトラストはすべてがインターネット上にある」というのが前提としてあるので実践には莫大なコストをかけなければならないからです。この私の考えは、【コストとセキュリティのトレードオフな関係に対し、なぜゼロトラストが注目されている?】という、私が疑問に感じていた世間的風潮への回答も同時に行っていると自己認識しています。

次に②について深堀します。これについてはゼロトラストについて触れている書籍ならばほぼ全てに記載があります。理由②は、上記の理由①でも触れたように【ゼロトラストはすべてがインターネット上にある前提】ですので、従来のような社内ネットワーク(イントラネット)と社外ネットワーク(インターネット)の境界でセキュリティ対策を講じる【境界型防御】は社外通信を介してイントラネットに入るリモートワークでは機能しないため、ということが理由です。ただし、意識しなければならないのは、【リモートワーク≒ゼロトラストの実践が必須】という関係ではなく、VPNを用いるという解決策もリモートワークでは有用です。ただし、VPNの仕組み上、通信速度の低下は発生するので”どこまでを許容するのか”をコストと業務影響とで天秤にかけながら決定していく必要があります。

また、VPN以外のリモートアクセステクノロジーも存在します。(IAPと呼ばれるものです)これについては下記の考察で触れます。

最後に③について深堀します。ここでは、従来の境界型防御をどのように突破するか、という視点ではなく従来のセキュリティの考え方を応用してセキュリティを低コストでより高いレベルで担保する方法として、私なりの考えを示します。結論から言えば、私は【境界型防御の脆さが問題視されるのならば、二段階認証などの追加のセキュリティ対策を各システムを構築するサーバーに導入する等の工夫で、より高い水準でのセキュリティ向上を行う方が、金額/時間コスト的にも良いのではないか?(ゼロトラストの実践は不要)】という考えです。

一方で、ゼロトラストは【すべてのアクセス要求に対して認証・認可を行い、アクセス権限を厳密に制御する】ことであり、これは次世代のセキュリティ概念として専門家が推奨している考え方です。(エビデンスとなる論文は こちら です)

世界的大手企業のGoogleは、上記の専門家たちによって標準化された次世代のセキュリティの概念に従い、8年もの歳月を費やしてゼロトラスト(Googleは 【BeyondCorp】という名称を使用しているが、中身のセキュリティアプローチはゼロトラストと同じ)を実践しました。Googleはゼロトラストを先駆けて実践しただけでなく、ゼロトラストの実践アプローチに対して論文を公開しています。(対象の論文は こちら です)ただし、本記事ではその内容についての理解を深める、ということはせずにゼロトラストと境界型防御でのセキュリティの堅牢性についてと、ゼロトラスト実践における難しさについて下記にて考察します。

【考察】セキュリティ堅牢性とゼロトラスト実践について

従来のセキュリティ-概念の境界型防御とゼロトラストでのセキュリティ堅牢性と導入の 時間/金銭的コスト についてそれぞれ考えていきます。

【境界型防御】

一般的に境界型防御は従来のセキュリティ概念であり、現在では推奨されていないと捉えられています。その理由は、境界型防御では社内ネットワークと社外ネットワークとを分離してはいるが、一度社内ネットワークに侵入者が入り込んでしまうとラテラルムーブメントにより大きな被害を受けるため、とされています。

しかし、私の考えは異なります。私の考えは境界型防御そのものに問題があるのではなく、ラテラルムーブメントを防ぐセキュリティ対策も含めれば、現在においても十分にセキュアな環境を構築できる、というものです。つまり、既存で構築済みのアプリケーションネットワーク構成を変えずに、IDSの導入及び各アプリケーション毎の多段階認証、パスワードの定期的変更を促す仕組み を導入すれば高いレベルのセキュリティを担保できる、ということです。

また、冒頭で述べたリモートワークの浸透により境界型セキュリティが機能しない問題については、クラウドサービスであるアイデンティティ認識型プロキシー(IAP) を利用すれば社外からのリモートアクセスは可能であり、既存ネットワークの修正を最小限に抑えることができます。

以上より、境界型防御におけるセキュリティ担保のための 時間/金銭的コストはゼロトラスト及びハイブリッド型防御に比べて低くなると考えています。

【ゼロトラスト】

ゼロトラストは【すべてのアクセス要求に対して認証・認可を行い、アクセス権限を厳密に制御する】と上述したが、完全なセキュリティであるか、と言われれば私は完全ではないと考えています。その理由は、利便性とゼロトラストの概念はトレードオフの関係であると考えており、利便性向上のためにシングルサインオン(SSO)やトークンの有効時間によっては、境界型防御の懸念点と言われているラテラルムーブを許す構造となっており、セキュリティレベルは場合によっては境界型防御とさほど変わらない可能性があると考えているためです。なお、ゼロトラストでのリモートワークとしては【Zscaler】というソリューションが一般的に普及しています。

次に、時間/金銭的コストについて述べます。結論から述べると、ゼロトラスト実践にかかる時間は連携システムのネットワーク構成や目標とするセキュリティレベルによって異なりますが、5年〜10年は覚悟する必要があります。また、金銭的コストについては、クラウドシフトが前提となるため既存システムの設計の見直しを全システムで行う必要があり、莫大な金銭的コストが発生します。

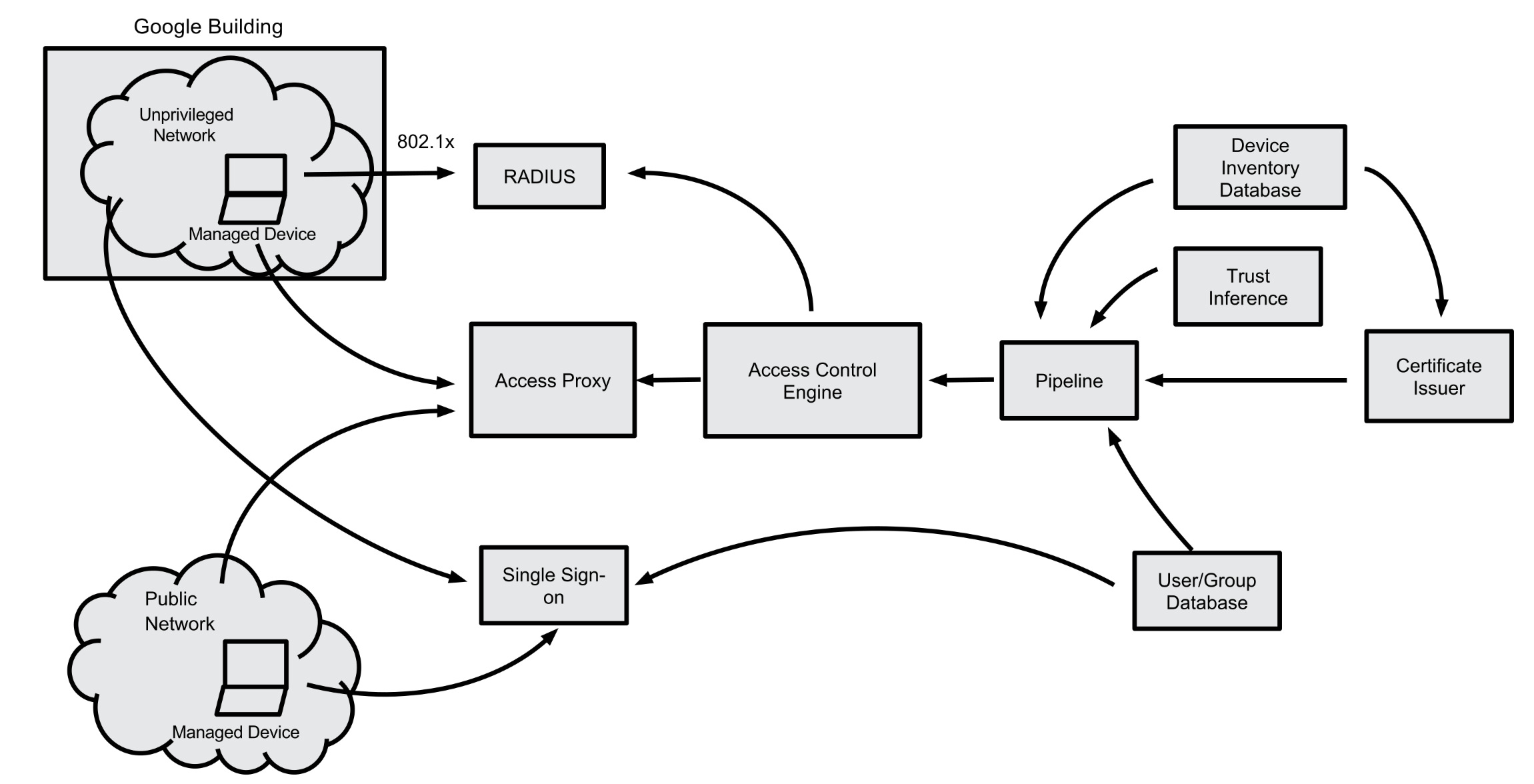

最後に、ゼロトラストの構成について、Googleが公開している実践アプローチを紹介いたします。

【おまけ】攻めのセキュリティとは?

私が考えるに、急速に進むクラウドシフトでネットワーク/システム設計を一新するタイミングが来ており、その中でよりセキュリティに特化したゼロトラストの導入等を積極的に行うこと、と考えています。言い換えれば、後手に回り込みがちなセキュリティ対策を先手で実践することこそが攻めのセキュリティであると考えています。